DeepSeek私有化部署:数据权限与功能权限控制的实用指南

企业如何在利用 DeepSeek 的强大功能的同时,有效控制数据与功能权限,确保信息安全?本文将深入探讨在企业环境中部署 DeepSeek 时的权限管理策略,提供实用的解决方案,帮助企业平衡技术创新与安全保障。

随着DeepSeek的爆火,各个企业在政策或者市场的推动下都如火如荼的私有化部署大模型,人工智能(AI)技术已成为企业提升竞争力和工作效率的核心动力。与此同时,数据安全与隐私保护问题也日益凸显,尤其是在企业私有化部署 DeepSeek 这类大型语言模型时,如何有效控制数据与功能权限成为安全的核心问题。本文将深入探讨 DeepSeek 私有化部署后的权限控制策略。

从DeepSeek的使用说起

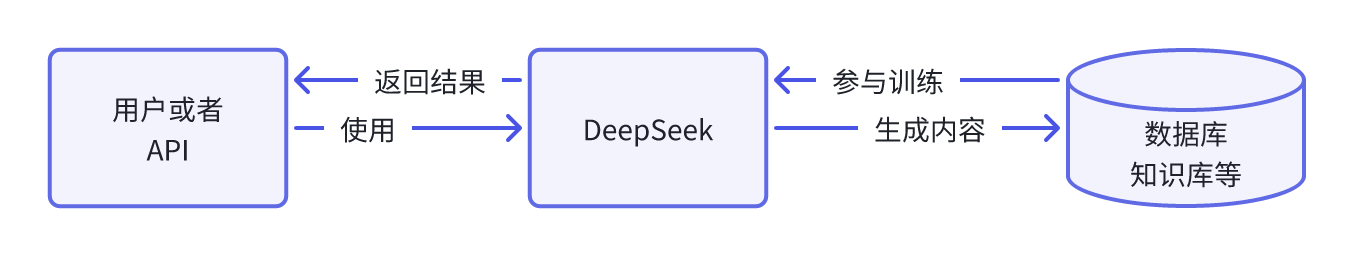

在 DeepSeek 的使用过程中,数据流转大致可分为以下三个节点,我们以此为思路进行权限控制的探讨。

用户或者API的行为管理

用户使用DeepSeek的功能权限控制

在企业决定将业务与 DeepSeek 融合时,提示词对话框应该在哪个模块、哪个界面、哪个流程是已经设计好的内容,功能权限的设计应与企业现有的权限控制体系保持一致,确保不同角色的用户只能访问其权限范围内的功能。

如何设计功能权限请参考之前的文章:最好的权限设计,是先区分功能权限和数据权限

API使用DeepSeek的功能权限控制

当企业内部系统众多且只能部署一套 DeepSeek 时,API 的能力调用需通过控制开放平台的访问 token 来实现。只有持有合法 token 的系统才被允许调用 DeepSeek 的功能,从而确保系统间的安全交互。

用户使用DeepSeek的数据权限控制

数据权限控制是企业内部应用 DeepSeek 时最棘手的问题,主要涉及以下三个方面:

1)用户能上传什么文件给DeepSeek

(1)通过用户的可访问数据权限控制(大部分企业域业务,用户之前可访问文件的权限问题在未接入大模型时都已经解决)

(2)通过用户的行为规范控制(被动控制,依赖员工的素质,该问题在未接入大模型时也面临数据安全问题。例如我们并不能避免用户将加密的文件通过其他通信方式传到外部)。

- 用户行为监控:通过日志记录和审计工具,实时监控用户的操作行为,及时发现和阻止违规操作。

- 违规行为预警:设置预警机制,当检测到异常操作时,系统自动发出警报并采取相应措施。

- 定期审计:定期对用户行为进行审计,确保所有操作符合企业安全政策和合规要求。

2)用户能通过DeepSeek搜索什么

企业根据自己的安全策略通过关键字过滤功能,限制用户搜索的内容,确保敏感数据不被泄露。

3)用户户能接收到DeepSeek的什么数据

用户能接收的数据也可以通过关键字过滤功能进行数据权限的控制。(类似让大模型分析某些平台的内容时提示没有相关权限。)

从DeepSeek部署策略着手

部署策略

把不同保密级别的数据放在一起训练企业的大模型,由于不可解释性,并不能严格地保证数据的安全。为确保数据安全,建议将不同保密级别的数据分开训练,部署不同级别的 DeepSeek 实例。虽然这一策略对硬件和经济能力有一定要求,但能有效降低数据泄露风险。

数据级别的梳理

企业需根据数据的安全级别重新梳理,综合考虑部署成本、数据整理难度和业务需求,重新定义安全级别。

参考

将企业数据分为以下几类:

– 公开数据:非敏感数据,可以完全开放给 DeepSeek。

– 内部数据:仅限于企业内部使用的数据,需要根据 DeepSeek 的功能需求进行部分开放。

– 敏感数据:涉及个人隐私、财务信息等高度敏感的数据,需要严格控制访问权限。

高安全级别兼容低安全级别

高安全级别的 DeepSeek 实例应能兼容低安全级别的数据,也就是安全级别高的DeepSeek可以使用同等级别以及较低级别的所有数据,保证训练结果的准确可靠性。

给DeepSeek分配功能权限和数据权限

如果企业已有成熟的知识库或数据源,可以直接挂载 RAG 进行检索增强生成。这种方式适用于快速部署和即插即用的场景。但是对于有特殊定制要求的场景需要进行模型训练,在数据投喂时:为 DeepSeek 创建特定的角色,并为其分配相应的功能权限和数据权限,DeepSeek只能选择已经配置的数据进行训练。

如果企业内部推行全流程接入DeepSeek那么这里需要的是最大功能权限原则和最大数据权限原则。

写在最后

本文旨在抛砖引玉,提出问题并给出初步解决思路。欢迎各位根据实践经验提出建议,共同完善相关方法论。

本文由 @娜娜 原创发布于人人都是产品经理。未经许可,禁止转载

题图来自 Unsplash,基于 CC0 协议

该文观点仅代表作者本人,人人都是产品经理平台仅提供信息存储空间服务。

- 目前还没评论,等你发挥!

起点课堂会员权益

起点课堂会员权益